3零信任是否适用于OT安全?

零信任安全架构在IT安全领域取得成功后,是否适用于OT安全?在回答这个问题之前,我们先分析下国内外OT安全的当前现状和新探索。

3.1、国内OT安全现状及思考

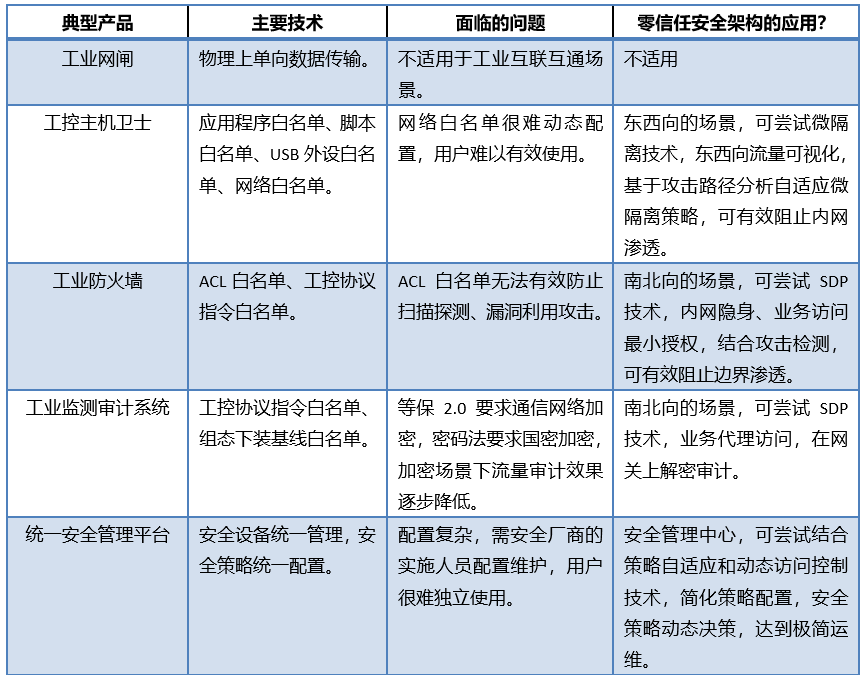

国内的OT安全市场当前以白名单理念为主,产品和解决方案主要围绕等保2.0,以“一个中心、三重防御”为思路,产品主要包括:工控主机卫士、工业防火墙、工业网闸、工业监测审计系统、统一安全管理平台等。在国内,零信任安全架构尚未应用到OT安全领域,假设在白名单产品的基础上应用零信任安全架构,安全产品将获得哪些提升?下表将探讨零信任安全架构如何应用于OT安全产品。

表2、零信任安全架构应用于OT安全产品的思考

3.2、国外OT安全现状及新探索

国外的OT安全市场当前百家争鸣,包括但不限于:专注白名单的工业防火墙,专注物理上单向传输的工业网闸,专注工业流量全面可视化的下一代防火墙,基于零信任架构的工控安全解决方案等。

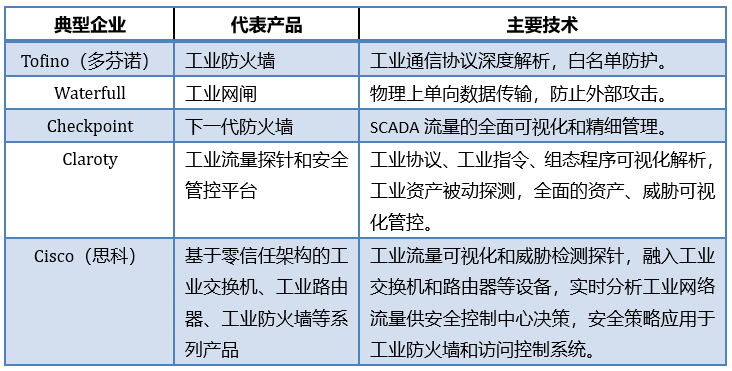

表3、国外OT安全的典型企业和产品

3.2.1、思科零信任OT解决方案

本文重点关注OT安全的新探索,思科基于零信任架构的工控安全解决方案。

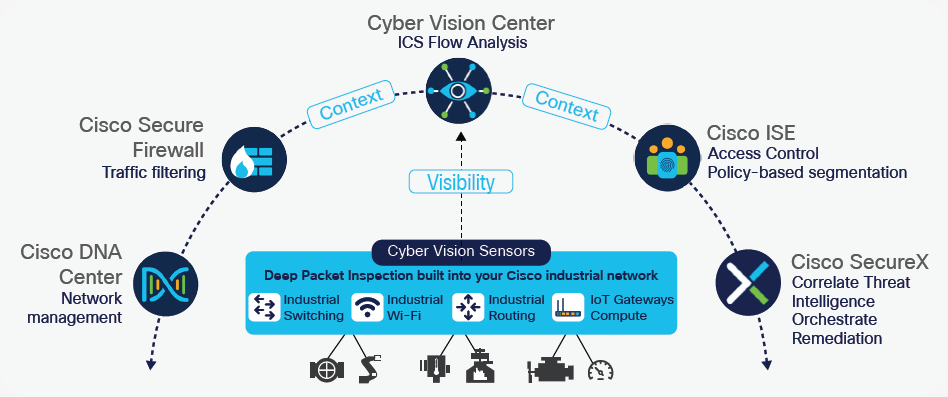

图5、思科基于零信任架构的工控安全解决方案

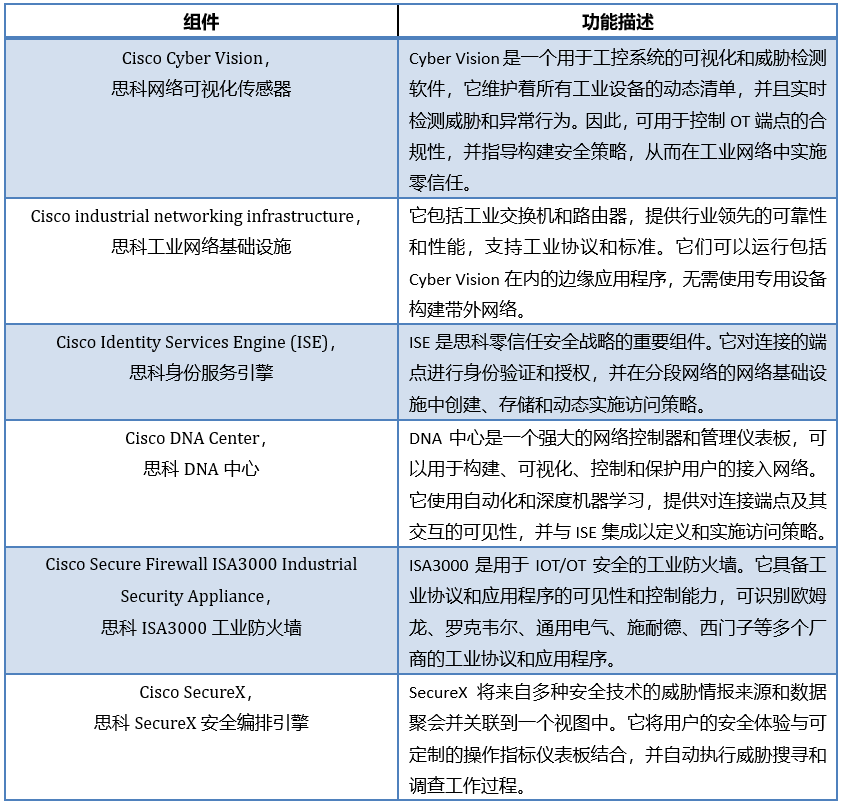

思科零信任工控安全解决方案的组件如下表所示,主要包括:思科工业交换机和路由器及运行在上面的Cyber Vision传感器、Cyber Vision中心、ISE身份服务引擎、Secure X安全编排引擎、思科工业防火墙、思科DNA中心。

表4、思科零信任工控安全解决方案的组件

OT网络的零信任之路如下:

第1步:识别端点并建立初始信任

Cyber Vision传感器嵌入网络设备(交换机、路由器和网关),收集流经工业基础设施的数据包 。该传感器结合使用被动和主动发现技术,利用工业协议的先进知识,通过深度数据包检测,对数据包有效载荷进行解码和分析。Cyber Vision能够分析每个端点,详细描述其与其他端点和资源的交互,并构建资产清单。

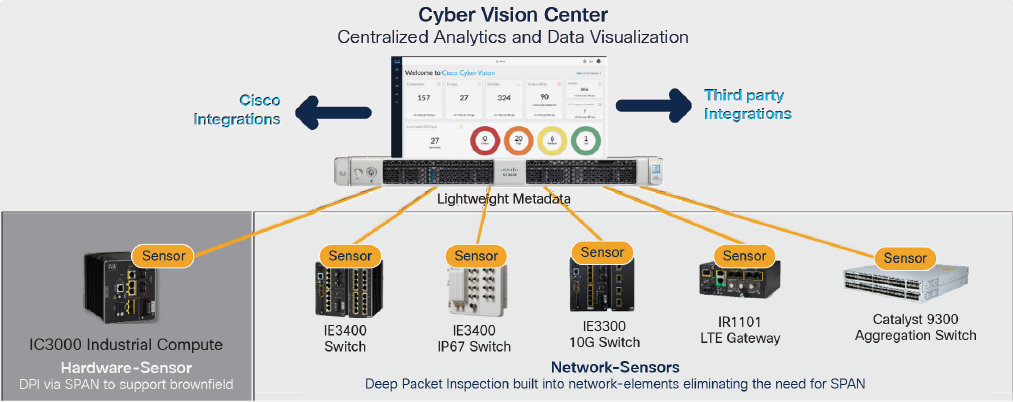

图6、Cyber Vision中心从网络中收集数据

Cyber Vision传感器易于在OT网络中部署,因为它们在思科工业网络基础设施上作为软件运行,不需要单独的设备,但如果OT网络由无法运行传感器的设备组成,则可以使用专用设备。传感器将有关连接端点的数据发送到被称为Cyber Vision Center的中央仪表板中,该仪表板可以帮助用户以类似地图的格式,可视化每个端点及其与其他端点的交互。该地图视图对于OT团队根据实际的工业过程逻辑对端点进行分组特别有用,因此它可以根据不同的组与组之间的通信来构建策略。

新闻爆料