第6步:降低风险

IT有两种方法来处理端点中已识别的风险。它们可以通过降低其访问权限或关闭它所连接的交换机端口来有效地将端点从网络中删除。这些方法可能适用于有问题的打印机或电子邮件服务,可以使它们在修复时暂时脱机,但在OT中显然不是一个选项,因为机器不能简单地停在其轨道上。减轻工业环境中已识别的威胁需要IT和OT安全团队之间的密切合作。

虽然需要根据威胁的影响来评估对每个威胁的适当响应,但 IT 和 OT 团队应事先制定一份行动手册,在发现漏洞时立即执行。缓解决策可能超出了工具的能力,因此必须建立关键决策的指挥链。例如要将需要停止生产的情况以及相关责任人记录在案。

SecureX提供了一种单一平台的安全方法。它与关键安全工具集成,并在这些工具之间提供所需的编排,以执行用户定义的工作流。

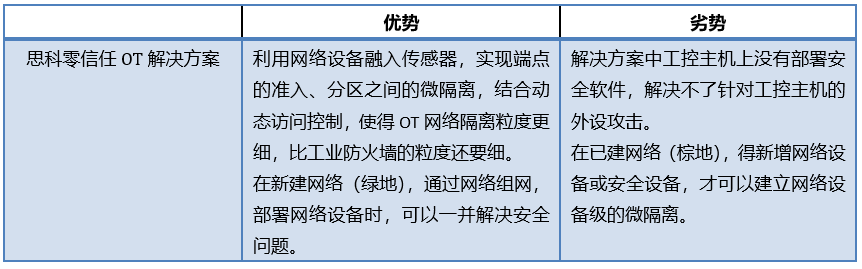

3.2.2、思科零信任OT解决方案的分析

思科的零信任OT解决方案,结合了思科工业交换机、工业路由器等网络设备,将Cyber Vision传感器嵌入网络设备,实现了对端点和端点之间资源交互的实时跟踪,并构建了资产清单。传感器将有关连接端点的数据发送到Cyber Vision中心。借鉴IEC 62443,在Cyber Vision中心,访问策略将OT网络中的区域和管道形式化 ,资产放置在区域内,跨区域之间的通信通过管道连接。Cyber Vision可以直接与ISE集成,ISE可以利用资产详细信息和分组来确定必须应用的安全策略。在执行策略之前,可以使用DNA中心的仪表板对安全策略进行验证,该仪表板用于可视化ISE学习到的分组之间的交互。策略验证后,用户可以在DNA中心使用矩阵定义安全策略。定义的策略发送给ISE,ISE依次配置工业交换机和路由器,对网络设备上的每个端口强制执行策略限制。应用安全策略对网络进行分段,保护每个分区,分区之间的通信通过管道严格管控。Cyber Vision不断评估连接端点的安全状况,自动计算每个端点的风险评分,以帮助安全管理员主动限制对工业过程的威胁。最后,利用SecureX进行安全策略编排,类似于SOAR,降低OT环境中的风险。

思科的零信任OT解决方案,利用网络设备作为安全分区的边界,分区之间的通信通过管道严格管控,网络设备上配置传感器,学习端点和端点之间的交互,便于自适应安全策略的生成和用户的验证。这种方案设计很巧妙,可以理解为基于网络设备的微隔离技术,而非IT领域的基于端点的微隔离技术。

表5、思科零信任工控安全解决方案的优劣势分析

4零信任成功应用于IOT安全

4零信任成功应用于IOT安全

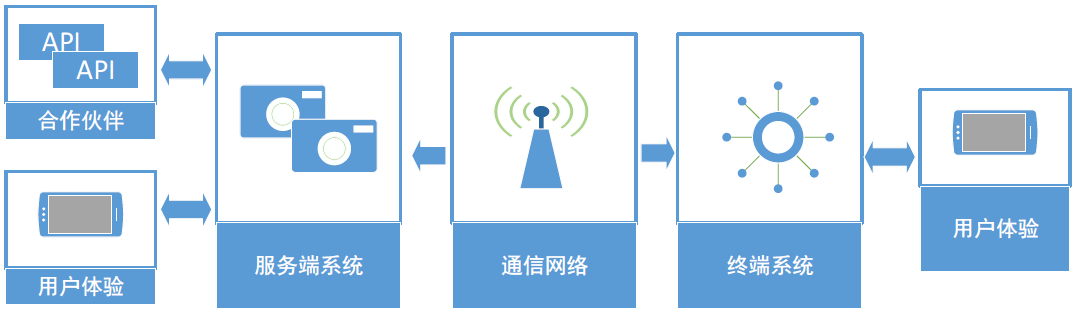

物联网应用系统模型,包括三部分:服务端系统、终端系统和通信网络。物联网安全风险主要集中在服务端、终端和通信网络三个方面。

图10、物联网应用系统模型

(引用自中国信通院《物联网安全白皮书》)

1)物联网服务端安全风险

1、服务端存储大量用户数据,易成为攻击焦点;

2、服务端多数部署于云平台之上,南北向业务API接口开放、应用逻辑多样,容易引入风险;

3、云平台主要采用虚拟化和容器技术,东西向存在内网渗透风险。

2)物联网终端安全风险

1、终端自身安全风险,存在口令被破解、设备被入侵、恶意软件感染等风险;

2、终端网络接入风险,终端多处于边缘侧,存在设备假冒、非法设备接入等风险;

3、终端数据安全风险,存在隐私数据泄露、数据被窃取等风险;

4、终端生产安全风险,存在数据被篡改、服务中断等风险。

3)物联网通信网络安全风险

1、通信网络未加密,存在数据被窃听、数据被篡改等风险;

2、通信网络非授权接入,存在非法接入、网络劫持等风险;

3、通信网络易受到拒绝服务攻击等风险。

SDP技术用于解决南北向的安全问题,结合物联网云-管-边-端的体系结构,可以通过可信终端接入、可信链路传输、可信资源权限、持续信任评估和动态访问控制等方式解决南北向的安全隐患。微隔离技术用于解决东西向的安全问题,可以解决物联网云平台内部的东西向安全隐患。

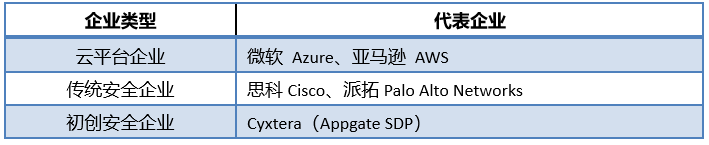

国外安全企业已经将零信任安全架构成功地应用于IOT安全。下表列举了国外零信任IOT安全的典型企业,下面本节将重点分析典型案例。

表6、国外零信任IOT安全的典型企业

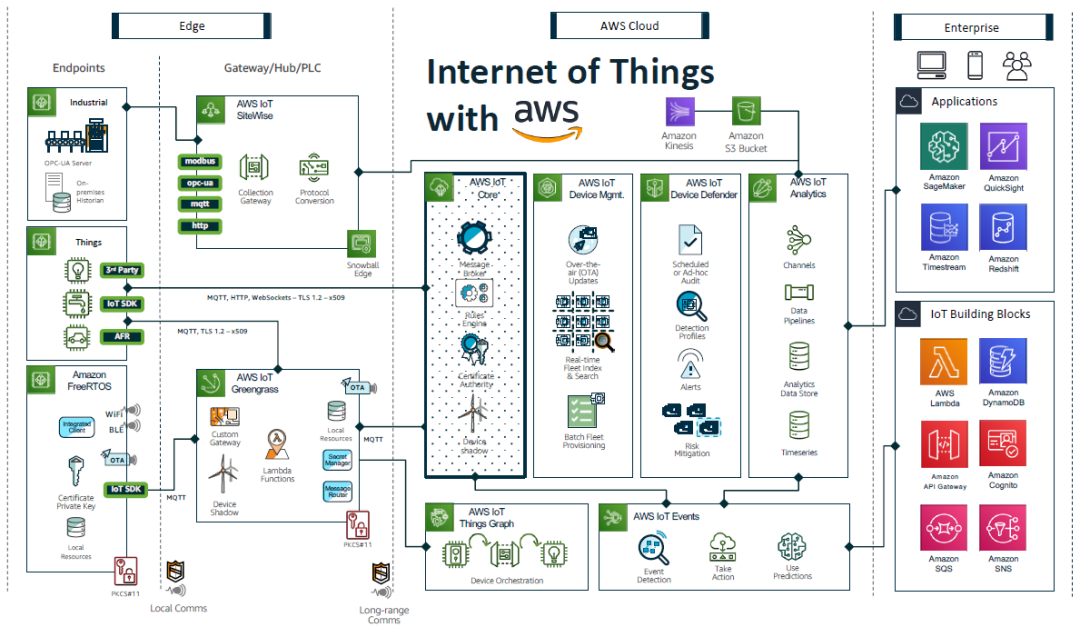

4.1、亚马逊AWS的IOT安全

图11、AWS IOT安架构

AWS物联网通过以下七条原则帮助用户采用基于NIST 800-207的零信任架构。

1)所有数据源和计算服务都是资源。

AWS将客户的数据源和计算服务作为资源建模。AWS IoT Core和AWS IoT Greengrass是包含客户资源的服务,物联网设备需要安全调用这些服务。每个连接的设备必须具有与物联网服务交互的凭据,所有进出的流量都使用TLS安全传输。

2)无论网络位置如何,所有通信都是安全的。

通过使用TLS认证和授权API调用,设备和云服务之间的所有通信都受到保护。当设备连接到其他设备或云服务时,它必须通过使用 X.509 证书、安全令牌和自定义授权人等主体进行身份验证来建立信任。除了身份认证外,零信任还需要在连接到AWS IoT Core后控制设备操作的最小访问权限。

AWS提供设备软件以允许物联网设备安全地连接到云中的其他设备和服务。AWS IoT Greengrass 对本地和云通信的设备数据进行身份验证和加密。FreeRTOS 支持 TLS 1.2 以实现安全通信,并支持 PKCS #11 以用于保护存储凭据的加密元素。

3)在每个会话的基础上授予对单个企业资源的访问权限,并在授予访问权限之前使用最小权限评估信任。

AWS物联网服务和API调用基于每个会话授予对资源的访问权限。物联网设备必须通过 AWS IoT Core 进行身份验证并获得授权,然后才能执行操作。每次设备连接到 AWS IoT Core 时,它都会出示其设备证书或自定义授权人以通过身份验证。在这个过程中,物联网策略被强制检查,设备是否被授权访问它所请求的资源,并且该授权仅对当前会话有效。下次设备连接时,它会执行相同的步骤。

4)对资源的访问由动态策略确定,包括客户端身份、应用程序和服务以及请求资产的健康状况,所有这些都可能包括其他行为和环境属性。

零信任的核心原则是在进行风险评估以及可接受行为获得批准之前,不应授予任何设备访问其他设备和应用程序的权限。这一原则完全适用于物联网设备,因为它们本质上具有有限、稳定和可预测的行为特点,并且可以使用它们的行为来衡量设备的健康状况。

一旦确定,每个物联网设备都应在被授予访问网络中其它设备和应用程序的权限之前,根据基线行为进行验证。可以使用AWS IoT Device Shadow服务检测设备的状态,并且可以使用AWS IoT Device Defender检测设备异常。AWS IoT Device Defender使用规则检测和机器学习检测功能来确定设备的正常行为以及与基线的任何潜在偏差。当检测到异常时,可以根据策略以有限的权限隔离设备,或者禁止它连接到AWS IoT Core。

新闻爆料